Econis ICT Expert Talk – Folge # 4

Bequemer und sicherer Zugriff auf das Unternehmensnetzwerk

In diesem Expert Talk geht es um das Thema 2-Factor-Authentification. Wer kennt es nicht? Man loggt sich aus dem Homeoffice ein und muss, neben Benutzername und Passwort, noch irgendeine kryptische Zeichenfolge von einem Token oder ein SMS Code eingeben. Was früher – vor allem zum Beispiel im Online-Banking – bekannt war, ist heute beim mobilen Arbeiten üblich. Aber welche modernen Lösungen gibt es, damit ich keinen Code abtippen muss?

Reicht heutzutage denn ein Benutzername und Passwort nicht mehr aus für die Authentifizierung?

Das kommt natürlich auf den Use Case darauf an. Aber gerade wenn ich mich ausserhalb des Unternehmensnetzwerks befinde und mich verbinde, gehört heutzutage eine 2-Factor-Authentifizierung eigentlich zum Standard. Mit dem zusätzlichen «Layer» kann sichergestellt werden, dass du auch derjenige bist, welcher sich gerade einloggen möchte. Wenn also jemand dein Username & Passwort «leaked», braucht es nochmals einen «Faktor», um Zugriff auf Daten zu erhalten.

Ganz nach dem Motto «etwas, das du weisst» UND «etwas, das du besitzt»

Kannst du das noch etwas genauer erklären?

Auf dem Markt gibt es dazu bereits unterschiedliche Standardlösungen, wie zum Beispiel Cisco DUO. Auf der einen Seite meldet sich der Benutzer über seinen bekannten Benutzernamen und Passwort am System an. Something you «know», also etwas, dass du einfach weisst. Dann kommt noch der zusätzliche Layer. Mit Cisco DUO lade ich mir einfach eine App auf das Smartphone. Das System sendet nun eine Push-Benachrichtigung auf mein registriertes Mobiltelefon. Erst, wenn ich über das Smartphone, also «something you have», den Zugriff bestätige, erlaubt mir das System auf die Daten zuzugreifen.

Macht es das für den Benutzer nicht komplizierter? Und was benötige ich als Unternehmen alles, um dies meinen Benutzern zur Verfügung zu stellen?

Mit dieser modernen Lösung benötige ich keinen separaten «Token» mehr. Und ich brauche auch nicht mühselig einen Code aus einem Mail oder SMS abzutippen. Ein einfaches Klicken auf den «OK» Button reicht.

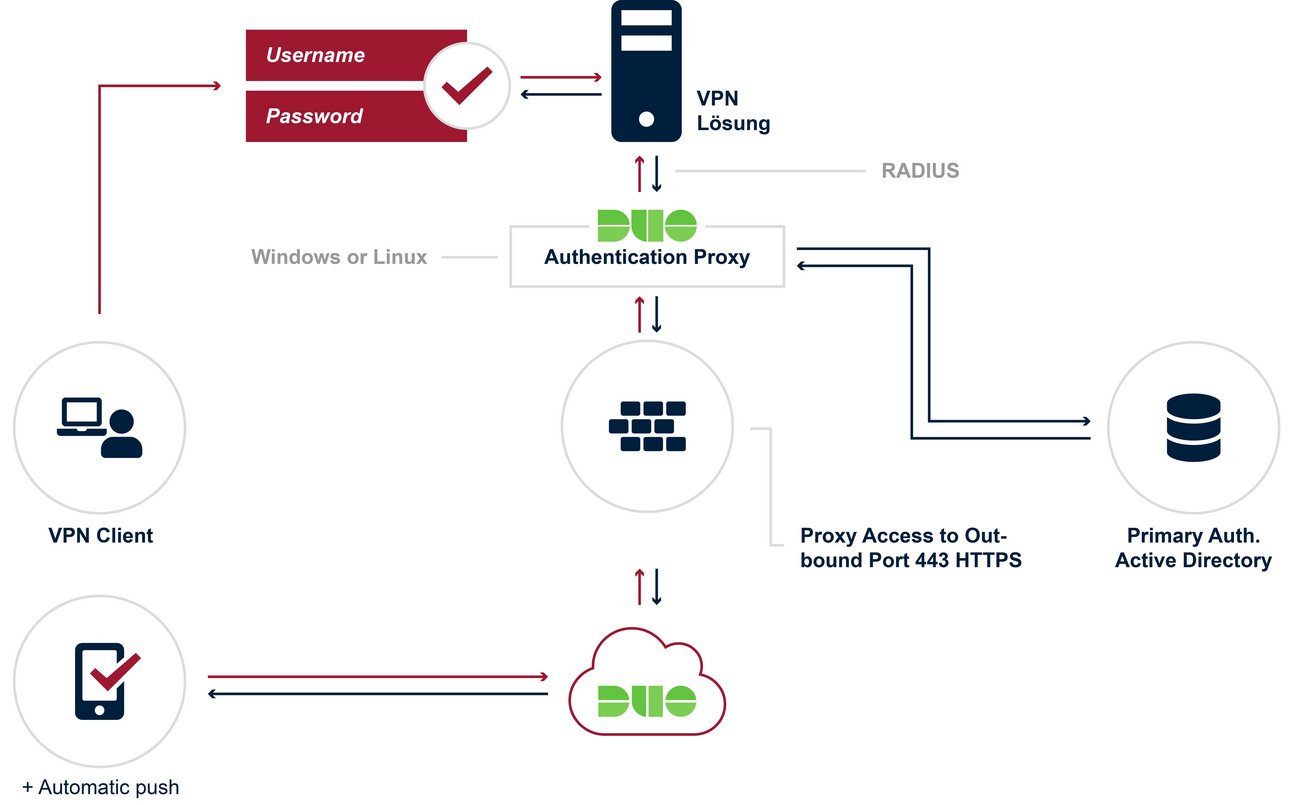

Auf der Backendseite benötigt es für diesen simplen und dennoch wirkungsvollen Schutz nicht besonders viel: Die verwendete VPN Lösung, das sind alle gängigen Produkte, muss für den Gebrauch von Cisco DUO konfiguriert werden. Wenn das der Fall ist, wird bei einem Login ausserhalb des Firmennetzwerkes, der User und das Passwort via Radius oder LDAP mit dem Active Directory Eintrag authentisiert. Wenn das korrekt ist, wird eine Push Meldung auf’s Smartphone gesendet, die dann nur noch akzeptiert werden muss. Und schon ist man verbunden.

Haben Sie Fragen oder Anregungen? Auf Ihre Kontaktaufnahme freuen wir uns!

«Mit dem zusätzlichen «Layer» kann sichergestellt werden, dass du auch derjenige bist, welcher sich gerade einloggen möchte. Wenn also jemand dein Username & Passwort «leaked», braucht es nochmals einen «Faktor» um Zugriff auf Daten zu erhalten. Ganz nach dem Motto «etwas, das du weisst» UND «etwas, das du besitzt.»

Peter Forster

Presales Consultant | Econis AG

Kurzportrait Peter Forster

Peter Forster hat in seiner 20-jährigen IT-Karriere verschiedenste Positionen besetzt. Nach seinem Start als Storage System Engineer wechselte er ins Management und verantwortete die Bereiche Unix Operations und Unix Engineering bei einer grossen Versicherung und einem grossen Infrastruktur Outsourcer. Er arbeitet seit 7 Jahren bei der Econis als Presales Consultant und ist Schnittstelle zwischen Kunde, Verkauf und Engineering.

Das könnte Sie auch interessieren

Network

Egal, ob Ihr Unternehmen klein oder gross ist, an einem Standort oder an mehreren, eine zukunftsgerichtete IT-Infrastruktur bildet das Fundament und schafft die nötigen technischen Voraussetzungen für eine neue und moderne Arbeitswelt.

Security & Compliance

«Security» ist in der IT ein übergreifendes Thema. Ob es um die Sicherheit von einzelnen Clients, zentralen Servern, den E-Mails oder dem Netzwerk geht – gemeinsam führen wir eine Risiko- und Schwachstellenanalysen durch und finden heraus, welchen Level an Sicherheit für Sie der richtige ist und begleiten Sie auf dem Weg zum optimalen Schutz.